За последние годы в сети изменилось многое, однако споры о том, какая технология лучше, остаются неизменными. Такая же ситуация обстоит и с противостоянием SSH, VPN и Proxy. Вы можете прочесть десятки статей или видеороликов и во всех будут приведены разные примеры, озвучены разные мнения и сделаны разные выводы.

Автор телеграм канала Vektor Security Channel провел собственное исследование вопроса с результатами которого можно ознакомиться ниже.

Проблемы, связанные со спорами

1. Мошенничество

Конфликты всегда привлекают внимание людей, как участников, так и простых наблюдателей. Особенно, если такой конфликт создается в тематической группе. Мошенники быстро это поняли и уже используют эту возможность во благо себе. Рассмотрим, как это работает.

В тематическом чате появляется новый пользователь, который интересуется, где можно найти дешевый и качественный прокси с массой крутых фич. Вопрос может выглядеть глупо или банально, поэтому быстро привлекает внимание. Далее разыгрывается следующая ситуация:

- Очень быстро находится токсичный пользователь, который хейтит как сам вопрос, так и смысл, заложенный в нем, указывая, что таких сервисов нет.

- Моментально находится и защитник новичка, который вступает в спор и указывает, что такие сервисы есть.

- Хейтер продолжает давить уже на двоих оппонентов, используя технические термины.

- Защитник тоже не отступает и успешно использует сложные технические термины, чтобы отбить любые нападки хейтера.

- Эта дискуссия может продолжаться долго, но без фанатизма. В результате хейтер “сдается” и просит показать чудо-сервис.

- Естественно, защитник не горит желанием рассказывать, и уж тем более публиковать в чате, поскольку остальные пользователи могут быстро убить полезный инструмент. Однако пишет, что отправит в личные сообщения.

Кажется, конфликт исчерпал себя, все стороны разошлись и представление закончилось. Но на самом деле представление лишь перешло ко второму акту.

В действительности все три персонажа (новичок, хейтер и защитник) — это один и тот же человек, который разыграл спектакль. Аудитория, которая наблюдала за происходящим поняла, что защитник успешно выиграл спор и даже готов поделиться сервисом с хейтером. Соответственно, есть инструмент, который работает. Остается лишь догадываться, сколько людей из чата также побегут к защитнику с вопросом о том, что это за сервис и можно ли тоже получить заветную ссылку.

К счастью, защитник поделится ссылкой, да еще и с промокодом, а на платформе, по счастливой случайности, будет проходить акция.

2. Все опции — лучшие

Проанализировав любой спор, можно сделать вывод, что каждое из решений — лучшее. Для определенных пользователей. Если обратиться к людям напрямую, они будут указывать лишь то решение, с которым регулярно работают, и назовут его неоспоримо лучшим. Несмотря на то, что в вопросе не было указано, для какого конкретного случая вы хотите узнать информацию.

3. Отсутствие технических знаний

Подавляющее большинство пользователей не разбираются в тонких деталях решений и на практике не могут объяснить преимущества одной платформы над другой. Чаще всего тестирование решение сводится к проверке IP-адреса через первый онлайн-сервис чекинга в поиске. А на конкретный вопрос о технических деталях сразу же отправляют в Google. Правда в поиске детальной информации тоже практически нет.

Для чего используются проксификаторы?

Основной задачей любых проксификаторов является изменение IP пользователя. Это необходимо в тех случаях, когда вам требуется обмануть различные системы и “представиться” новым человеком. Для подавляющего большинства пользователей этого шага более чем достаточно, поэтому на нем обычно все и останавливаются. Однако не многие понимают, что такой ход может как помочь вам, так и навредить.

Люди, которые не углубляются в изучение принципа работы проксификаторов считают “Анонимность” равной “Безопасности”, хотя на самом деле это два абсолютно разных параметра.

По умолчанию предполагается, что при замене IP пользователь становится анонимным, и, соответственно, находится в безопасности. Однако в это же время реальный IP адрес “утекает” одновременно в нескольких точках.

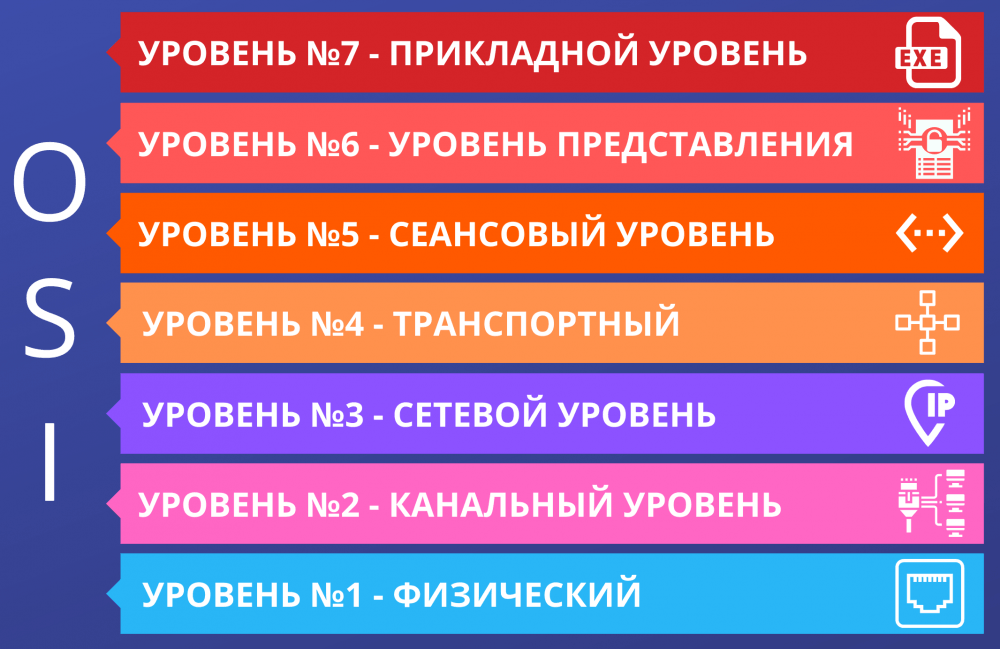

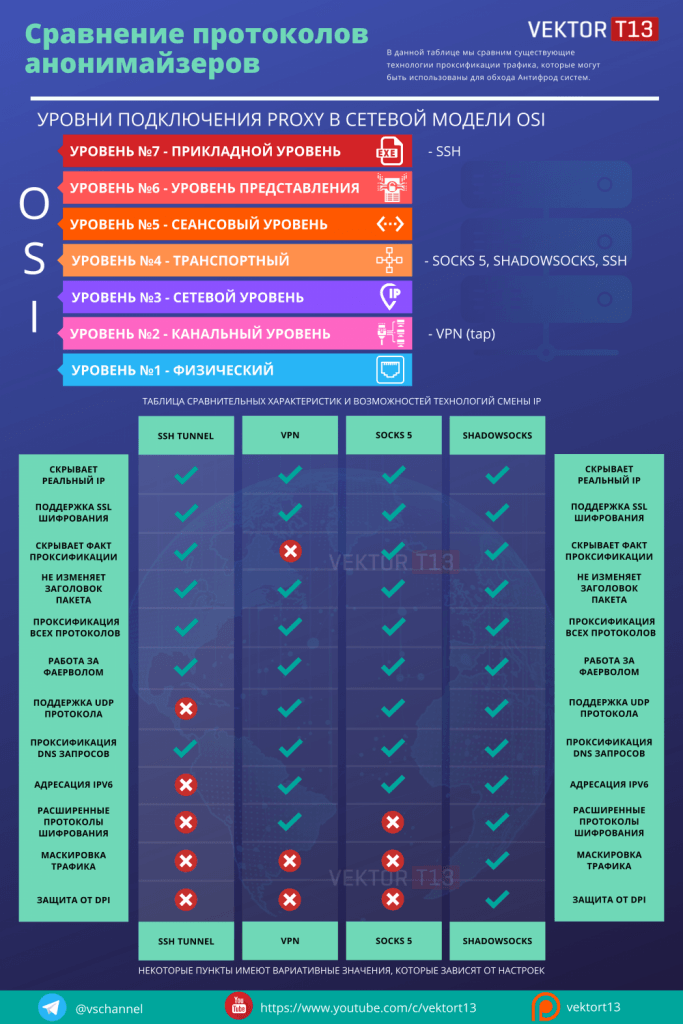

В первую очередь пользователю необходимо понять, какие именно сетевые ресурсы требуются в этом конкретном случае. Для этого стоит воспользоваться таблицей OSI:

На этом изображении отчетливо прописаны 7 шагов сетевого соединения пользователей. У каждого из шагов свои доступные права, доступ к ресурсам и архитектура. Верхние — самые низкие в иерархии, а нижние — самые высокие. В зависимости от выбранного вам уровня и нужно определяться с подходящим проксификатором. Например, для самого верхнего уровня №7 будет достаточно и обычного браузерного решения. В других случаях необходимо спускаться ниже и использовать иные инструменты. Например, для 2 уровня уже придется воспользоваться десктопным VPN для проксификации всей ОС.

Что использовать для обхода защитных систем?

1. Proxy

Proxy — это сервер, который выступает посредником между пользователем и удаленным ресурсом. Он получает пакеты от пользователя и отправляет целевому серверу, принимает пакеты и отправляет пользователю. Настроить прокси можно как на домашнем ПК, так и на ноутбуке или роутере. Следует разделять два основных типа прокси:

CGI — это так называемое “браузерное решение”, когда вы на определенном сайте вводите название целевого ресурса и он откроется на этой же странице, но уже через прокси сервер.

HTTP — обычный прокси для работы с HTTP запросами. Разделяется на несколько подкатегорий:

- Обычные прокси — при подключении все равно сообщают ваш реальный IP, поэтому являются практически бесполезными.

- Анонимные прокси — при подключении скрывают ваш настоящий IP, но сообщают целевому серверу, что вы используете прокси. На практике такие же бесполезные, как и первый вариант.

- Элитные прокси — при подключении скрывают и ваш IP и информацию о том, что вы используете прокси. Уже лучше, но на практике также бесполезны.

HTTPS — прокси с поддержкой шифрования. Уже лучше простых HTTP, но все еще довольно бесполезные. Несмотря на то, что https страницы также будут проксифицироваться, что является плюсом, системы защиты так или иначе будут вас блокировать. Не самый лучший вариант.

Socks 4 — прокси протокол, с которым можно начинать работать. Он уже пытается скрывать процесс проксификации и не модифицирует пакеты, в отличие от HTTPS. Это стартовая точка, с которой рекомендуется начинать (не ниже), но при возможности стоит обратить внимание на следующие протоколы.

Socks 5 — аналог Socks 4 с поддержкой UDP, что позволяет осуществлять подмену IPv6 и DNS. Отличный вариант для стабильной работы.

ShadowSocks — OpenSource продукт из Китая, который обладает дополнительным функционалом, включая защиту от DPI.

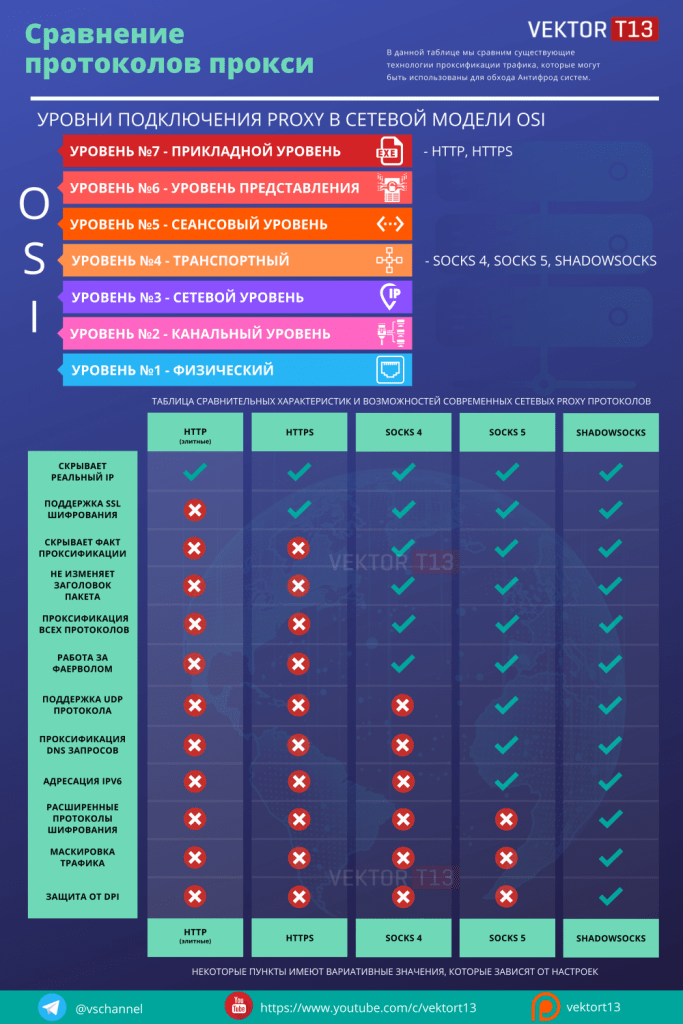

На таблице ниже можно наглядно просмотреть преимущества и недостатки всех протоколов Proxy. Это самое распространенное средство изменения IP адреса, позволяющее обходить защитные системы.

После ознакомления с таблицей можно лучше понимать, с какими конкретно прокси вы работаете, насколько они качественные и стоит ли в принципе их рекомендовать другим людям. Поскольку у всех протоколов до Socks 5 отсутствует поддержка UDP — системам защиты гораздо проще обнаружить подмену, а не реального человека с его данными. Поэтому для работы рекомендуется применять только Socks 5 и ShadowSocks протоколы.

2. SSH

Еще один популярный способ проксирования. В этом случае удаленный сервер становится посредником для подключения в принудительном порядке. Когда SSH-клиент подключается к SSH-серверу, он автоматически запускает в работу SOCKS-прокси, на которое можно отправлять приложения с поддержкой SOCKS. Сам же процесс проксирования будет осуществляться через SSH-сервер, к которому вы подключились ранее. Весь интернет будет распознавать вас как SSH-сервер, ваше подключение с сервером будет зашифровано, а приложение будет считать, что работа осуществляется через обычный SOCKS-прокси.

3. VPN

VPN — это виртуальная частная сеть, позволяющая сделать соединение в незашифрованной сети зашифрованным. Сегодня существует свыше 10 разновидностей VPN, не говоря о количестве сервисов с их уникальными инструментами и решениями. В исследовании ниже использовалась средняя рыночная конфигурация VPN.

4. TOR

Считается, что TOR позволяет легко и быстро изменять личность и беспрепятственно работать с новыми личностями при каждом переподключении. Нужно обратить внимание на три фундаментальные проблемы, связанные с этим решением:

- Браузер не меняет отпечаток цифровой личности пользователя.

- У браузера присутствуют собственные уникальные метки, которые выдают его системам защиты.

- Поскольку TOR — это, преимущественно, рассадник детского порно, наркотиков, оружия и прочих вещей из даркнета, IP адреса, исходящие из этой сети зачастую блокируются по умолчанию. Поэтому следует просто забыть о TOR как о рабочем варианте.

Результаты тестирования

После проведения тестов можно выделить всего 4 технологии, с которыми мы можем рекомендовать вам работать в дальнейшем:

- Socks 5

- ShadowSocks

- SSH

- VPN

Все остальное следует отложить в ящик и не пытаться использовать для своих задач.

Когда список финалистов определился, пришло время разобраться с тем, какой из методов работает лучше всего. Снова взглянем на уже знакомую таблицу:

ShadowSocks — единственная из технологий, которая была разработана для того, чтобы не только защищать данные, но и маскировать личность пользователя.

Socks 5 — имеет ряд недостатков по сравнению с ShadowSocks, например отсутствие защиты от DPI, однако эту технологию используют достаточно редко, поэтому решение также является хорошим. Вероятно, в ближайшее время ситуация изменится не в пользу Socks 5, но сейчас с этим протоколом можно работать на постоянной основе.

VPN и SSH — обе технологии можно применять на практике, однако стоит понимать, что системы защиты легко обнаруживают подмену. Например, при использовании IPQuality Score. Однако это лучше, чем ничего или простые HTTP прокси.

Откуда берутся Proxy, VPN, SSH?

Существует три ключевых источника, благодаря которым на рынке появляются предложения по указанным технологиям:

- Продавцы решений самостоятельно запускают сетевые ресурсы и, преимущественно, работают по “белой” схеме.

- Продавцы взламывают чужие сетевые ресурсы и продают их пользователям.

- Ботнет.

В то время как первый способ является законным, остальные два — нет. Взлом и запуск ботнета позволяют продавцам сильно экономить бюджет и повышать свою прибыль. Естественно, работать рекомендуется именно с “белыми” прокси, если у вас есть такая возможность.